지난해 2월, 나는 영국의 한 친구로부터 이런 내용의 연락을 받았다.

"내 친구 중에 미국 버클리대학교에서 컴퓨터 박사과정을 하는 친구가 있어. 그 친구는 '시티즌랩'이라는 캐나다 토론토 대학 사이버 연구팀에서 연구원으로도 일하고 있는데, 최근 한국을 포함 21개 국가에서 이탈리아 '해킹팀'의 스파이웨어를 구입한 것으로 추정되는 자료를 발견했다고 하더라." 나는 영국 친구를 통해 곧 시티즌랩 연구원인 빌 마크젝과 연락할 수 있었고 지난해 3월 <오마이뉴스>에

<"언론인-운동가 해킹 프로그램, 한국 정부도 사용한 정황 있다">란 기사를 게재했다.

기사를 쓰면서 이 사실이 한국 언론과 한국 사회에 큰 파장을 미칠 거로 생각했지만, 뜻밖에도 한국 사회는 너무 조용했다. 난 당시 빌에게 "한국 정부가 이탈리아 '해킹팀' 스파이웨어를 구입했다는 구체적 증거가 있나?"라고 물었고 그때 빌은 이렇게 답변했다.

"물론 우리에겐 한국 정부와 이탈리아 '해킹팀' 사이의 스파이웨어 매매계약서 같은 증거는 없다. 우리는 컴퓨터 관련 전공 연구자들이다. 우리 연구 결과는 우리 연구팀이 발견한 컴퓨터 기술 분석 결과에 기초하고 있다. <오마이뉴스>나 시민단체들이 한국 정부에 이탈리아 해킹팀 스파이웨어를 구입했는지 물어야 할 것이다. 그리고 정부에만 판매하는 해킹팀 스파이웨어가 왜 정부기관이 아닌 KT의 IP 주소에서 감지되는지도 물어야 할 것이다. 또 통신회사에 왜 해킹용 스파이웨어가 필요한지에 대해서도 KT가 답해야 할 것이다. 만약 한국 정부가 국민의 세금으로 이탈리아 해킹팀 스파이웨어를 구입했다면, 정보공개법을 통해서라도 왜, 어떤 목적으로, 얼마를 주고 그것을 산 것인지 물어야 하고 또 한국 정부는 답변할 의무가 있다." "국정원, 민간인 컴퓨터 감염 위해 첨부파일 사용"

큰사진보기

|

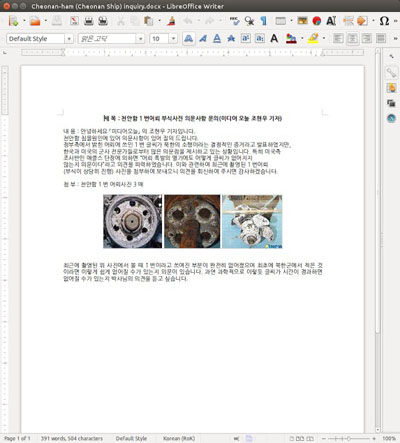

| ▲ 시티즌랩 연구팀은 한국 국정원이 한국 민간인의 컴퓨터나 스마트폰을 감염시키기 위해 첨부파일을 사용했다고 주장하고 있다. 사진은 해당 첨부파일 중 하나인 천안함 관련 내용. |

| ⓒ 빌 마크젝 |

관련사진보기 |

빌을 인터뷰한 기사가 나간 뒤 1년 4개월이 지난 2015년 7월, 그가 당시 인터뷰에서 밝힌 내용이 대부분 사실인 것으로 드러났다. 최근 이탈리아 '해킹팀'의 자료가 해킹을 당하면서 한국 정부와 해킹팀 간 스파이웨어 매매 계약이 이뤄진 것으로 밝혀졌다.

이탈리아 '해킹팀'의 스파이웨어 활동에 대한 연구를 하는 빌과 '시티즌랩' 연구원들은 그동안 한국을 포함해 아제르바이잔, 콜롬비아, 이집트, 에티오피아, 헝가리, 이탈리아, 카자흐스탄, 말레이시아, 멕시코, 모로코, 나이지리아, 오만, 파나마, 폴란드, 사우디아라비아, 수단, 태국, 터키, 아랍에미리트 연합국, 우즈베키스탄 등에서 '해킹팀'의 스파이웨어를 산 것으로 보인다고 주장하고 있다.

다음은 국정원의 이탈리아 해킹팀 스파이웨어 구입 관련, 최근 며칠 동안 빌과 인터뷰한 내용을 정리한 것이다.

- 1년 4개월 전 인터뷰에서 주장한 내용들의 증거들이 최근 드러났다. 인터뷰 당시 당신은 한국의 경우 한국통신 KT의 IP(아이피) 주소가 이탈리아 '해킹팀' 스파이웨어와 일치한다고 주장했다. '원격조종장치(Remote Control System, RCS)'라는 이탈리아 '해킹팀'의 스파이웨어를 구매한 한국 정부가 스마트폰과 컴퓨터를 감염시킨 후 그 사람의 메일, 메시지, 전화내용, 스카이프 등을 해킹할 수 있고 한 번 감염시키면 어떤 파일이나 패스워드도 알아낼 수 있다고 했다. 또 사용자의 마이크와 웹캠을 이용해 컴퓨터와 전화통화 내용을 다 보고 들을 수 있다고 도 했다. 이번 상황을 어떻게 보고 있나."결국 시티즌랩(Citizen Lab)이 지난해 2월부터 주장한 것처럼 한국 정부기관에서 이탈리아 '해킹팀'의 스파이웨어를 샀다는 사실이 뒤늦게라도 확인이 된 셈이다. 우리 '시티즌랩'은 이미 지난해 2월 '기술적'으로는 (한국 정부의) 은폐사실을 알고 있었다. 단지 우리에겐 한국 정부와 이탈리아 '해킹팀'간 스파이웨어 매매계약서 같은 구체적 증거가 없었을 뿐이었다. 우리는 컴퓨터 관련 전공 연구자들로 연구 결과는 우리 연구팀이 발견한 컴퓨터 기술 분석 결과에 기초한다. 하여간 뒤늦게나마 명백한 증거가 드러나서 보람을 느낀다."

- 최근 이탈리아 '해킹팀' 자료가 유출되면서 시티즌랩의 주장이 상당부분 사실인 것으로 드러났다. 지난해 2월 이후 한국 민간인에 대한 한국 정부의 해킹 스파이웨어 사용 관련 연구 중 진전된 부분이 있나. "나는 그동안 한국 국정원과 이탈리아 '해킹팀' 사이의 서포트 포털(support portal)에 대한 교신내용(communications)을 분석했다. 그 결과, 한국 국정원이 한국 민간인의 컴퓨터나 스마트폰을 감염시키기 위해 다음과 같은 명칭의 문서명을 사용한다는 것을 발견했다. 즉 아래와 같은 첨부파일을 열었다면 당신의 컴퓨터가 국정원에 의해서 감염되었다고 볼 수 있다.

▲ '천안함 조사 문의'라는 제목의 첨부문서 (2013년 10월 4일자)

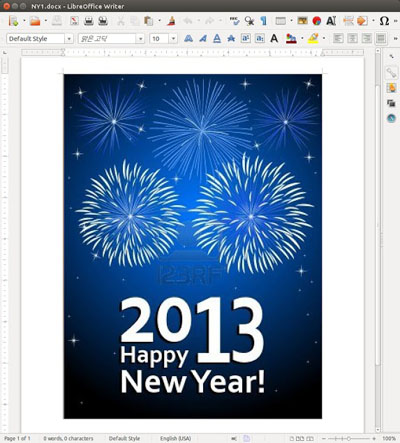

▲ 'Happy New Year'를 제목으로 한 첨부 문서 6개 (2013년 7월 24일자)

▲ 스탠포드 대학교 수업의 '기계학습(Machine Learning)이라는 제목의 파워포인트 (2013년 5월 20일자)

▲ 'Save you privacy!'라는 제목의 파워포인트와 '아이폰 웹 검색기록 삭제법'이라는 제목의 첨부문서 (2015년 4월 27일자)

▲ 뉴욕 엠버 엔지니어링 회사의 '기밀 이력서'라는 제목의 첨부문서 (2013년 5월 21일자)

▲ '[긴급] 중국 수출 결제 정보'라는 제목의 첨부문서(2013년 6월 4일 자)

▲ '암치료 행동계획 보고서'라는 제목의 첨부 문서와 암치료와 관련된 컨퍼런스 내용의 첨부 파워포인트 (2015년 5월 4일자)

▲ '2014년 월드컵과 2016년 하계올림픽'이라는 제목의 첨부 파워포인트와 '브라질 올림픽' 이라는 제목의 첨부문서 (2015년 4월 24일자)

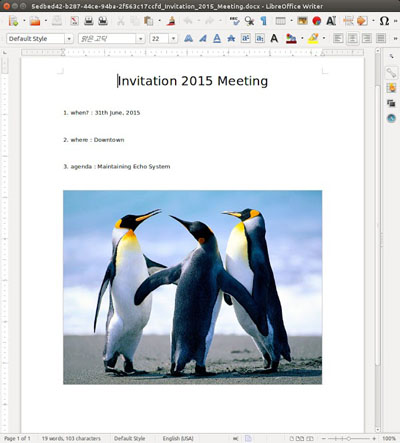

▲ 'Invitation_2015_Meeting,'이라는 제목의 문서와 "Echo [sic] Vision." "Welcome." 이라는 제목의 파워포인트(2015년 4월 23일자) 첨부 문서

이 문서들을 열어봤다면 당신의 컴퓨터는 감염됐을 가능성이 크다. 이외에도 그동안 내가 연구한 결과에 의하면 'free_korean_movies'라는 제목의 파일 등도 국정원에서 구입한 '원격조종장치(Remote Control System, RCS)' 스파이웨어로 의심된다.

큰사진보기

|

| ▲ 시티즌랩 연구팀은 한국 국정원이 한국 민간인의 컴퓨터나 스마트폰을 감염시키기 위해 첨부파일을 사용했다고 주장하고 있다. 사진은 해당 첨부파일 중 하나. |

| ⓒ 빌 마크잭 |

관련사진보기 |

이미 언론에 보도된 것처럼 한국 국정원에서는 이탈리아 회사 '해킹팀'에 한국에서 많이 사용하는 카카오톡을 지원하는 원격조종장치 스파이웨어를 요청한 적이 있다. 아울러 국정원이 2014년 6월 '해킹팀'에 아이폰과 안드로이드 스마트폰을 해킹하기 위한 스파이웨어를 요청한 증거도 있다.

또 국정원이 대상자의 노트북이나 휴대전화에 악성코드를 심을 수 있는 TNI(Tactical Network Injector) 장치 프로그램을 구입한 사실도 드러났다. 이 TNI를 이용하면 한 건물 전체에 있는 사람들의 컴퓨터를 LAN을 통해 해킹 할 수 있다. 아울러 국정원은 TNI를 통해 가짜 와이파이 핫스팟을 만들 수 있다. 이것을 이용하면 와이파이 이용자들도 마음대로 해킹하고 감염시킬 수 있다.

이번에 유출된 '해킹팀'의 정보에 의하면 국정원은

www.boardingpasstohome.com,

www.mywealthpop.com, reflect.dalnet.ca, pantheon.tobban.com 등의 사이트를 이용해서도 민간인의 컴퓨터를 감염시키고 원격조종장치 스파이웨어를 사용한 것으로 드러났다."

"국정원의 토르 브라우저 관련 요청, 외부 노출 꺼려서일 것"- 이번 사태에 대해 국정원은 대북전략에 이용하고 연구하기 위해 해킹팀으로부터 스파이웨어를 구입했을 뿐이지 한국 민간인을 대상으로 하려고 한 것이 아니라고 주장하고 있다. 그동안 '해킹팀'과 국정원의 커뮤니케이션을 연구한 전문가 입장에서 이런 국정원의 주장을 어떻게 생각하나? "해킹팀과 국정원이 주고받은 이메일을 보면, 국정원은 한국인들을 해킹하기 위해 스파이웨어를 구입한 것으로 보인다. 앞에도 언급했듯이 국정원은 카카오톡 해킹용 스파이웨어를 '해킹팀'에 주문했고 카카오톡은 한국에서 가장 많이 쓰는 프로그램이다. 그리고 앞에서 보여준 위장 첨부파일들도 대북용으로 사용했다고 생각되지 않는다. 내가 알기에 '인터넷 강국'은 북한이 아니라 한국 아닌가? 이외에도 국정원이 한국 민간인이 이용하는 안드로이드폰을 감청하기 위해 '해킹팀'에 도움을 요청한 자료도 발견했다. 하여간 국정원이 누구를 대상으로 스파이웨어를 사용했는지는 계속 조사해야 한다고 생각한다."

- 지난달 국정원에서 '해킹팀'에 토르 브라우저 (Tor Browser) 사용을 위해 도움을 요청한 사실(☞관련기사)도 드러났다. 토르 브라우저가 뭔가? 왜 국정원이 '해킹팀'에 토르 브라우저 사용을 위한 도움을 요청했다고 보나?"토르 브라우저는 자신의 위치를 드러내지 않고 익명으로 검색할 수 있게 하는 웹브라우저로, 토르 브라우저를 사용하는 이유는 보통 ① 검색기록을 은폐하고자 할 때 ② 검색하는 웹사이트에 흔적을 남기고 싶지 않을 때 ③ 검색자 국가의 검열 등으로 특정 웹사이트를 접속할 수 없을 때 등 세 가지다.

국정원이 '해킹팀'에 토르 브라우저와 관련하여 왜 도움을 요청했는지에 대한 이유는 정확히 알기 어렵다. 아마도 국정원이 '해킹팀' 웹사이트나 다른 웹사이트에 접속하는 것을 국정원 외부나 외국에 알리고 싶지 않아서일 것으로 추정된다."

큰사진보기

|

| ▲ 시티즌랩 연구팀은 한국 국정원이 한국 민간인의 컴퓨터나 스마트폰을 감염시키기 위해 첨부파일을 사용했다고 주장하고 있다. 사진은 해당 첨부파일 중 하나. |

| ⓒ 빌 마크잭 |

관련사진보기 |

- 국정원에서 해킹업무를 담당했던 것으로 알려진 국정원 한 직원이 최근 스스로 목숨을 끊으면서 남긴 유서에 해킹팀으로부터 구입한 스파이웨어가 테러방지 대북용이라 자료를 삭제했다고 말했다. 이 내용은 <뉴욕타임스>와 BBC 등 주요 외신들에도 보도됐다. 그가 남긴 내용에 대해 어떻게 생각하나. "아주 의심스럽다. 그는 자신의 결백을 주장하면서도 국정원에서 구입한 스파이웨어는 대북용이지 한국의 민간인 사찰용이 아니라는, 그 중요한 증거를 삭제했다. 이것은 논리적으로 전혀 말이 안 된다. 자신의 결백을 증명할 수 있는 결정적 증거를 왜 스스로 삭제하나? 그에게 되묻고 싶다. 그래서 난 증거를 삭제한 그의 '고백'을 믿을 수 없다."

- 이번 사건과 관련, 한국 언론들과 인권운동가들에게 하고 싶은 조언이 있다면? "국정원의 비행과 국정원이 사용하는 스파이웨어에 대한 정보를 가능한 많이 구체적으로 한국 시민들에게 알리는 일이 최선이라고 생각한다. 언론인들과 인권운동가들은 한국의 시민들이 국정원의 스파이웨어에 최대한 감염되지 않도록 도움을 주어야 한다. 그래도 자신의 컴퓨터나 휴대전화가 국정원의 스파이웨어로 감염되었다고 생각하면 우리 시티즌랩(Citizen Lab)에 도움을 요청하면 최선을 다해서 조사하겠다."